一、我省本月网络安全总体情况

10月,海南省发生网页篡改安全事件7起;被境外控制的木马僵尸受控主机数量为9700个,较上月10985个有所减少,列全国第23位;木马僵尸控制服务器数量为22个,比上月增加7个。每日互联网流量最高值为920G,最低值100G,未发现流量明显异常情况。我省重要信息系统部门或网站被攻击数量未见明显改善,部分政府网站或系统存被攻击痕迹或被植入后门的现象依然存在,需引起政府和重要信息系统部门高度重视。

二、本月网络安全工作动态

1.互联网网络安全信息通报工作动态

国家计算机网络应急技术处理协调中心海南分中心(简称海南互联网应急中心),由海南省通信管理局授权,负责收集、汇总、分析和发布本省互联网网络安全信息工作。

10月,海南互联网应急中心共接收各基础运营企业、增值运营企业、网络安全企业等信息通报工作成员单位提供的网络安全月度信息汇总表7份。各运营企业相关网络安全责任人应密切关注本单位运营网络的安全情况,积极做好网络安全事件信息报送工作。

2.开展木马僵尸感染主机清理工作

10月,海南互联网应急中心共向各运营企业下发了743条感染僵尸木马的IP数据,56条僵尸木马病毒控制端IP数据,480条感染蠕虫病毒的IP数据;网站漏洞数据17条。各企业积极配合并进行了处置。海南互联网应急中心针对各企业反馈涉事单位建立了重点单位监测表,进行每日监测,对监测发现的感染情况及时进行通报,并建立联系人机制,提高处置效率。

3.手机病毒处理工作

10月,海南互联网应急中心协调运营企业处置手机病毒175条。运营企业通过短信提醒、免费客户服务热线、网上营业厅或门户网站公告等方式,及时向用户推送手机病毒感染信息和病毒查杀方法及工具,帮助用户了解手机病毒危害及引导用户清除手机病毒,并在手机病毒处置过程中特别注意保护用户隐私。同时,将手机病毒处置结果、用户投诉等情况通报我中心。

4.自主发现网络安全事件处置情况

海南互联网应急中心通过国家中心系统平台,自主监测发现并处理了一些被植入后门和被篡改网页的网络安全事件,经过验证后向相关单位报送网络安全通报,并协助处理。其中:网站后门事件8起,网页篡改事件4起,漏洞事件17起,恶意代码事件80起。

三、本月安全要闻回顾

1、第二届内地-香港网络安全论坛成功举办

中国网10月18日消息 2017年10月15日,第二届内地-香港网络安全论坛在厦门市成功举办,中央网信办网络安全协调局局长赵泽良、香港特区政府资讯科技总监杨德斌出席,来自两地政府、高校和产业界的约150名专家代表参加了论坛。

论坛邀请了北京大学、四川大学、中国电子技术标准化研究院,以及香港个人资料私隐专员公署、智能城市联盟数据产业委员会的专家,围绕两地数据安全保护政策法律、个人信息保护标准与实践、网络安全人才培养等共同关心的话题,同两地代表进行了交流讨论,分享了经验做法。

2、WiFi漏洞几乎影响所有无线设备

新浪网10月17日消息 北京时间10月17日早间消息,有计算机安全专家发现了WiFi设备的安全协议存在漏洞。这个漏洞影响许多设备,比如计算机、手机、路由器,几乎每一款无线设备都有可能被攻击。

漏洞名叫“KRACK”,也就是“KeyReinstallation Attack”(密钥重安装攻击)的缩写,它曝露了WPA2的一个基本漏洞,WPA2是一个通用协议,大多现代无线网络都用到了该协议。计算机安全学者马蒂•凡赫尔夫(Mathy Vanhoef)发现了漏洞,他说漏洞存在于四路握手(four-wayhandshake)机制中,四路握手允许拥有预共享密码的新设备加入网络。

在最糟糕的情况下,攻击者可以利用漏洞从WPA2设备破译网络流量、劫持链接、将内容注入流量中。换言之,攻击者通过漏洞可以获得一个万能密钥,不需要密码就可以访问任何WAP2网络。一旦拿到密钥,他们就可以窃听你的网络信息。

漏洞的存在意味着WAP2协议完全崩溃,影响个人设备和企业设备,几乎每一台设备都受到威胁。

凡赫尔夫说:“如果你的设备支持WiFi,极有可能会受到影响。”不过凡赫尔夫没有公布任何概念验证漏洞利用代码,暂时不会有太大的影响,攻击也不会大规模爆发。

周一时,美国国土安全局网络应急部门US-CERT确认了漏洞的存在,早在2个月前,US-CERT已经秘密通知厂商和专家,告诉它们存在这样的漏洞。在Black Hat安全会议上,凡赫尔夫发表关于网络协议的演讲,他在讲话中谈到了新漏洞。

附:本月报送和监测的数据导读

附1:网络安全信息报送情况

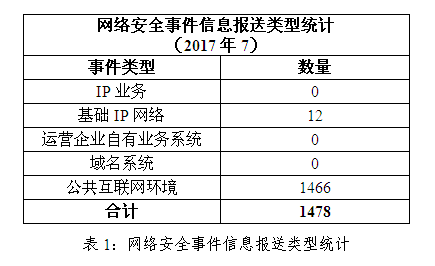

10月,海南互联网应急中心处理及或向本地区各信息通报工作成员单位报送的网络安全事件共1478起。各类事件信息详细分类统计分别如表1和表2所示。(注:此统计全包括海南互联网应急中心通报数据,另包括企业自查数据)

附2:木马僵尸监测数据分析

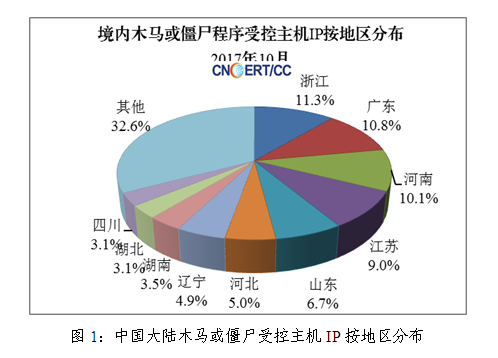

1、木马僵尸受控主机的数量和分布

2017年10月,CNCERT监测发现我国大陆地区841752个IP地址对应的主机被其他国家或地区通过木马程序秘密控制,与上月的1051278个相比减少了19.93%,其分布情况如图1所示。其中,海南省9700个(占全国1.15%),全国排名第23位。

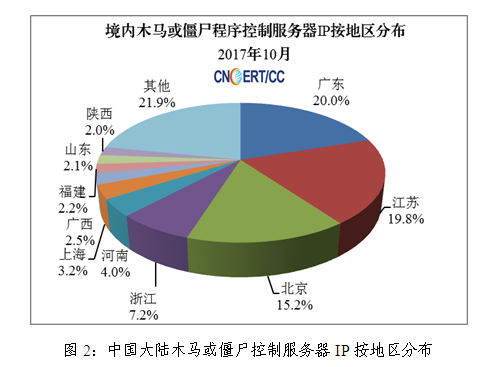

2、木马僵尸控制服务器的数量和分布

2017年10月,CNCERT监测发现我国大陆地区2680个IP地址对应的主机被利用作为木马控制服务器,与上月的2416个相比增加了10.93%,其分布情况如图2所示。其中,海南省22个(占全国0.82%),全国排名第20位。

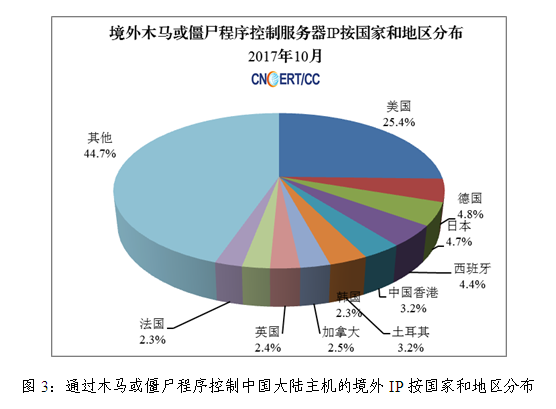

3、境外木马控制服务器的数量和分布

2017年10月,CNCERT监测发现秘密控制我国大陆计算机的境外木马控制服务器IP有6466个,与上月的5560个相比增加了16.29%,主要来自美国、俄罗斯等国家,具体分布如图3所示。

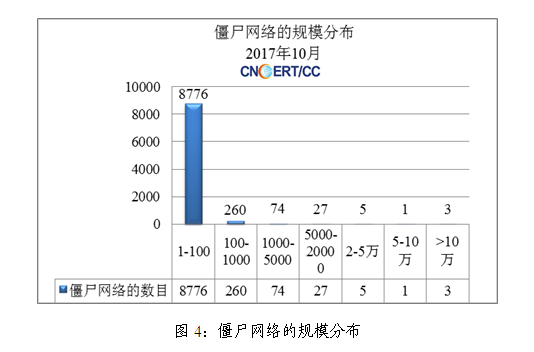

4、木马僵尸网络规模分布

在CNCERT监测发现的僵尸网络中,规模大于5000的僵尸网络有36个,规模在100-1000的有260个,规模在1000-5000的有74个,分布情况如图4所示。

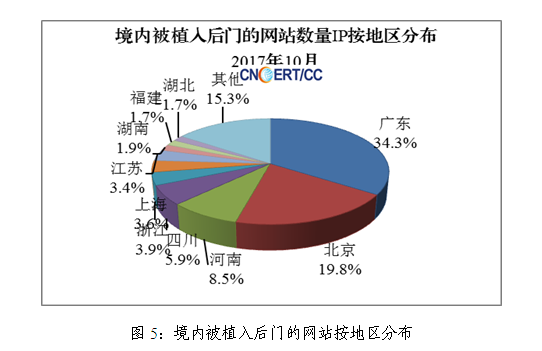

附3、境内被植入后门的网站按地区分布

2017年10月,CNCERT监测发现我国大陆地区2180个网站被植入后门程序,比上月的2825个减少了22.83%,其分布情况如图5所示。其中,海南省3个(占全国0.14%),排全国第28位。

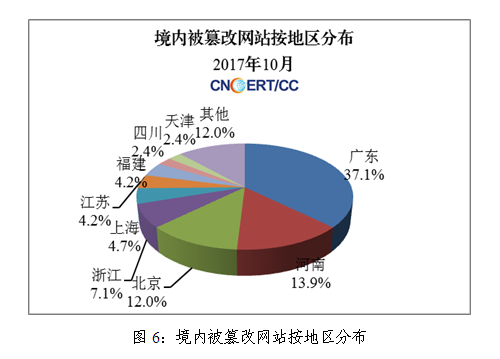

附4、网页篡改监测数据分析

2017年10月,CNCERT监测发现我国大陆地区被篡改网站5163个,与上月的5494个相比稍有回落;其中,海南省7个(占全国0.14%),排名第24位。具体分布如图6所示。

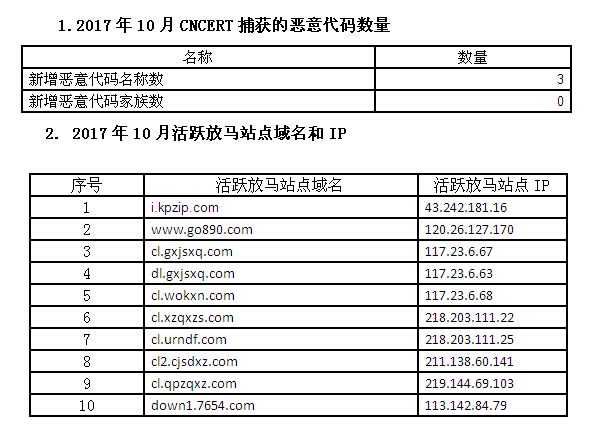

附5:恶意代码数据分析

2017年10月,恶意代码捕获与分析系统监测得到的放马站点统计。

附6:重要漏洞与重要事件处置公告

2017年10月,CNVD整理和发布以下重要安全漏洞信息。同时提

醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

(更多漏洞信息,请关注CNVD官方网站:www.cnvd.org.cn)

关于WPA2无线网络密钥重装漏洞的安全公告

近日,国家信息安全漏洞共享平台(CNVD)收录了WPA2无线网络组密钥重装漏洞(CNVD-2017-,对应CVE-2017-13077、CVE-2017-13078、CVE-2017-13079、CVE-2017-13080、CVE-2017-13081、CVE-2017-13082、CVE-2017-13084、CVE-2017-13086、CVE-2017-13087、CVE-2017-13088)。远程攻击者利用该漏洞可实现包括数据包解密和注入、TCP连接劫持、HTTP内容注入或单播和组寻址帧的重放攻击。

一、漏洞情况分析

WPA全名为Wi-FiProtected Access,中文译名Wi-Fi网络安全接入,包括:WPA和WPA2两个标准,是一种保护无线电脑网络(Wi-Fi)安全的系统。WPA2 (WPA 第二版)是基于WPA的一种新的加密方式,具备完整的IEEE 802.11i标准体系。

WPA2无线网络加密协议漏洞,入侵方式被称作“密钥重装攻击”。Wi-Fi保护访问II(WPA2)的密钥协商握手协议存在设计缺陷,可通过部分报文重放,重置随机数和会话密钥,导致无线接入点(AP)或客户端重新安装密钥。攻击者利用这些漏洞,可在AP和客户端的连接范围内,实现包括数据包解密和注入、TCP连接劫持、HTTP内容注入或单播和组寻址帧的重放攻击,破坏数据传输的机密性。

CNVD对该漏洞的综合评级为“中危”。

二、漏洞影响范围

受影响的厂商如下:

ArubaNetworks、Cisco、Espressif Systems、Fortinet, Inc.、FreeBSD Project、Google、HostAP、IntelCorporation、Juniper Networks、MicrochipTechnology、Microsoft Corporation、OpenBSD、Peplink、RedHat, Inc.、Samsung Mobile。

三、处置措施

目前,已修复该漏洞的厂商如下,CNVD建议用户及时下载补丁进行更新:

Cisco:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20171016-wpa

IntelCorporation:https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00101&languageid=en-fr

Juniper:http://kb.juniper.net/JSA10827

Microsoft:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-13080

Aruba:http://www.arubanetworks.com/assets/alert/ARUBA-PSA-2017-007.txt

Broadcom: Advisory will be distributeddirectlyto customers

Marvell: Advisory to be distributeddirectly tocustomers

MojoNetworks:http://www.mojonetworks.com/wpa2-vulnerability

Peplink:https://forum.peplink.com/t/security-advisory-wpa2-vulnerability-vu-228519/12715

SierraWireless:https://source.sierrawireless.com/resources/airlink/software_reference_docs/technical-bulletin/sierra-wireless-technical-bulletin—wpa-and-wpa2-vulnerabilities/

WatchGuard:https://www.watchguard.com/wgrd-blog/wpa-and-wpa2-vulnerabilities-update

Wi-FiAlliance:https://www.wi-fi.org/securityupdate2017

附:参考链接:

https://www.kb.cert.org/vuls/id/228519/

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-13080

海南省互联网协会版权所有 翻版必究 地址:海口市南沙路47号通信广场 邮编:570206 电话:0898-66502933 传真:0898-66533698 技术支持:海南布谷

Copyright ©2012 HAINAN INTERNET Association. All rights reserved