附2:木马僵尸监测数据分析

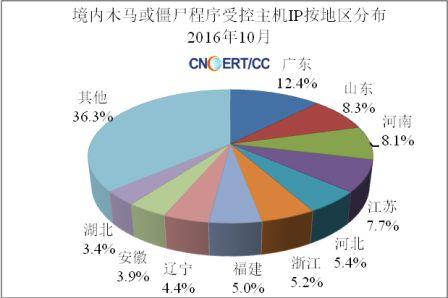

1、木马僵尸受控主机的数量和分布

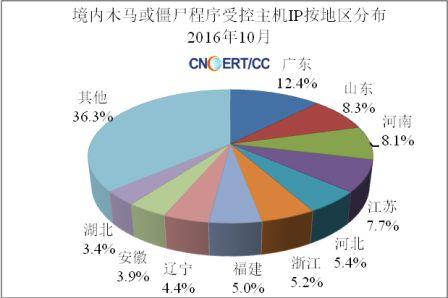

2016年10月,监测发现我国大陆地区999398个IP地址对应的主机被其他国家或地区通过木马程序秘密控制,与上月的1038084个相比减少了3.73%,其分布情况如图1所示。其中,海南省10212个(占全国1.02%),排名第26位。

图1:中国大陆木马或僵尸受控主机IP按地区分布

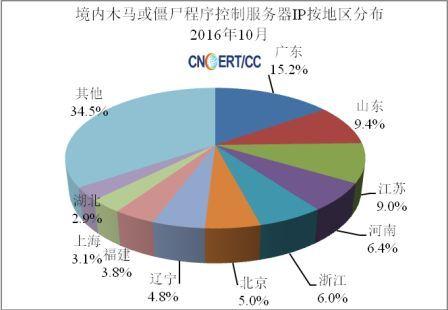

2、木马僵尸控制服务器的数量和分布

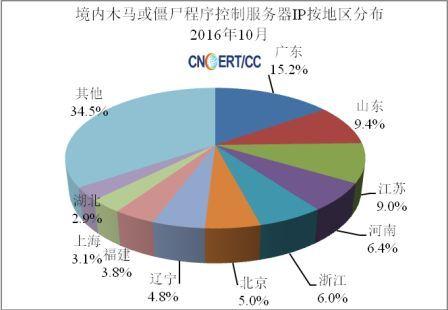

2016年10月,监测发现我国大陆地区12073个IP地址对应的主机被利用作为木马控制服务器,与上月的3094个相比增加了290.21%,其分布情况如图2所示。其中,海南省123个(占全国1.02%),排名第4位。

图2:中国大陆木马或僵尸控制服务器IP按地区分布

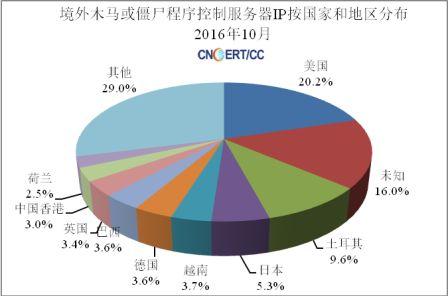

3、境外木马控制服务器的数量和分布

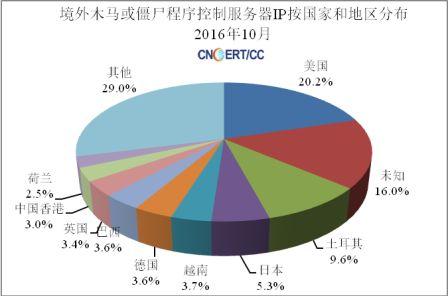

2016年10月,秘密控制我国大陆计算机的境外木马控制服务器IP有7608个,与上月的6350个相比增加了19.80%,主要来自美国、土耳其等,具体分布如图3所示。

图3:通过木马或僵尸程序控制中国大陆主机的境外IP按国家和地区分布

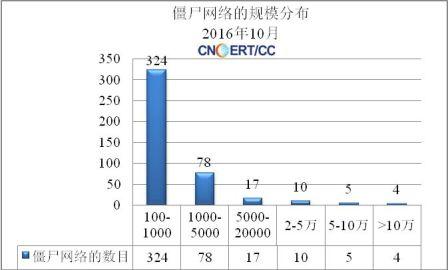

4、木马僵尸网络规模分布

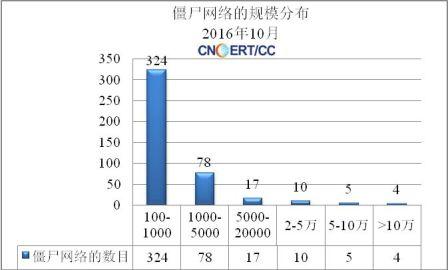

在发现的僵尸网络中,规模大于5000的僵尸网络有36个,规模在100-1000的有324个,规模在1000-5000的有78个,分布情况如图4所示。

图4:僵尸网络的规模分布

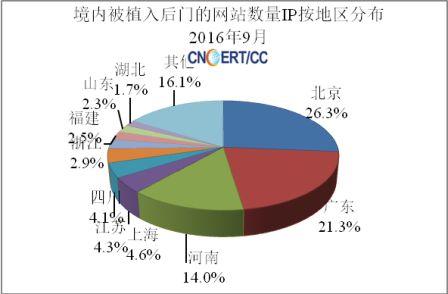

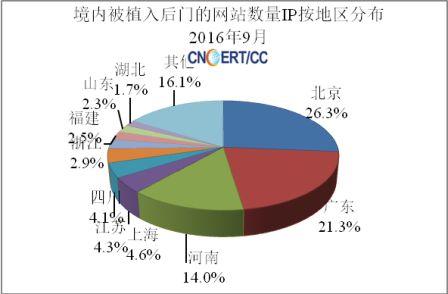

附3、境内被植入后门的网站按地区分布

2016年10月,监测发现我国大陆地区4235个网站被植入后门程序,其分布情况如图5所示。其中,海南省24个(占全国0.26%),排全国第26位。

图5:境内被植入后门的网站按地区分布

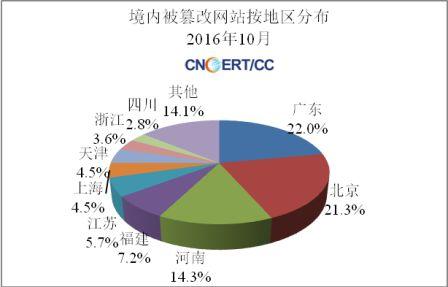

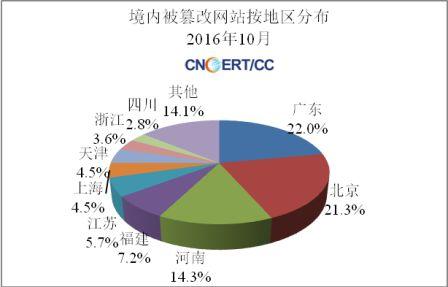

附4、网页篡改监测数据分析

2016年10月,我国大陆地区被篡改网站4524个,与上月的5241个相比有所减少;其中,海南省6个(占全国0.13%),排名第26位。具体分布如图6所示。

图6:境内被篡改网站按地区分布

附5:恶意代码数据分析

2016年10月,恶意代码捕获与分析系统监测得到的放马站点统计。

附6:重要漏洞与重要事件处置公告

2016年10月,CNVD整理和发布以下重要安全漏洞信息。同时提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。(更多漏洞信息,请关注CNVD官方网站:www.cnvd.org.cn)

一、关于OpenSSL存在多个拒绝服务漏洞的安全公告

近日,国家信息安全漏洞共享平台(CNVD)收录了OpenSSL存在多个拒绝服务漏洞(CNVD-2016-11090、CNVD-2016-11095、CNVD-2016-11093,对应CVE-2016-7054、CVE-2016-7053、CVE-2016-7055)。远程攻击者利用上述漏洞,可发起拒绝服务攻击,导致内存或CPU资源耗尽。

1、漏洞情况分析

OpenSSL是OpenSSL团队开发的一个开源的能够实现安全套接层(SSL v2/v3)和安全传输层(TLS v1)协议的通用加密库,它支持多种加密算法,包括对称密码、哈希算法、安全散列算法等。

(1)OpenSSL拒绝服务漏洞(CNVD-2016-11090)

由于TLS链接使用的*-CHACHA20-POLY1305密码组件,通过破坏大量的有效荷载易受到拒绝服务攻击,可能导致OpenSSL的崩溃。远程攻击者利用该漏洞,可造成应用程序拒绝服务,导致内存或CPU资源耗尽。CNVD对该漏洞的综合评级为“高危”。

(2)OpenSSL空指针废弃拒绝服务漏洞(CNVD-2016-11095)

程序在试图释放某些无效编码时,错误处理OpenSSL 1.1.0中的ASN.1选择类型,可导致一个NULL值被传递给回调结构,当NULL指针解析无效的CMS结构可导致应用程序崩溃。仅使用不处理空值的回调函数的选择结构时受到影响。CNVD对该漏洞的综合评级为“中危”。

(3)OpenSSL拒绝服务漏洞(CNVD-2016-11093)

当Broadwell-specific Montgomery乘法运算程序在处理输入长度超过256bits数据时,可导致应用程序崩溃。分析表明,由于存在问题的子程序不使用私钥本身的操作和攻击者的直接输入,攻击者不能攻击RSA,DSA和DH密钥。在EC算法中只有Brainpool P-512 curves受到影响,有可能存在针对ECDH的密钥协商攻击。CNVD对该漏洞的综合评级依次为“低危”。

2、漏洞影响范围

上述漏洞影响OpenSSL 1.1.0版本。

3、漏洞修复建议

目前,厂商已发布了漏洞修复程序,用户可将程序升级至1.1.0c版本。

二、其他安全漏洞信息

1、Microsoft产品安全漏洞

11月8日,微软发布了2016年11月份的月度例行安全公告,共含14项更新,修复了MicrosoftWindows、InternetExplorer、Edge、Office、Office Services、SQL Server和WebApps中存在的67个安全漏洞。其中,5项远程代码更新的综合评级为最高级“严重”级别。利用上述漏洞,攻击者可提升权限,远程执行任意代码。CNVD提醒广大Microsoft用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、Adobe产品安全漏洞

Adobe Flash Player是美国奥多比(Adobe)公司的一款跨平台、基于浏览器的多媒体播放器产品。本周,该产品被披露存在内存错误引用和远程代码执行漏洞,攻击者可利用漏洞执行任意代码。

3、OIC产品安全漏洞

Exponent CMS是美国OIC集团公司的一套基于PHP的免费、开源的模块化内容管理系统(CMS)。本周,该产品被披露存在SQL注入漏洞,攻击者可利用漏洞控制应用程序,访问或修改数据。

4、IBM产品安全漏洞

IBM InfoSphereInformation Server Framework(ISF)和IBM InfoSphereInformation Server on Cloud是美国IBM公司的产品。IBM AIX是一套UNIX操作系统。IBM Campaign是一套用于帮助营销人员设计、执行、衡量和优化营销广告的管理解决方案。IBM RationalTeam Concert(RTC)是一套基于Jazz平台且支持分散团队进行实时相关协作的软件生命周期管理解决方案。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞提升权限或发起跨站脚本攻击等。

5、NodCMS PHP代码执行漏洞

NodCMS是一套免费的支持多语种的PHP开发框架。本周,NodCMS被披露存在代码执行漏洞。攻击者可利用该漏洞在受影响应用程序上下文中执行任意代码,也可能造成拒绝服务。目前,厂商尚未发布该漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。