一、我省本月网络安全总体情况

2016年11月,我省互联网网络安全状况整体评价为良,木马僵尸等反映网络安全状况的部分指数有所减少,其中我省被境外控制的木马僵尸受控主机数量为10213个,列全国第26位;我省木马僵尸控制服务器数量为21个,比上月123个减少了101个。从事件的地区分布来看,海口、三亚等地市感染僵尸木马的主机数量较多。本月共监测发现网页篡改事件3起,重要信息系统漏洞事件8起。每日互联网流量最高值为620G,最低值80G,未发现流量异常情况。我省重要信息系统部门或网站被攻击数量未见明显改善,部分政府网站或系统存在高危安全漏洞或被植入后门,需引起政府和重要信息系统部门高度重视。

二、本月网络安全工作动态

1.互联网网络安全信息通报工作动态

国家计算机网络应急技术处理协调中心海南分中心(简称海南互联网应急中心),由海南省通信管理局授权,负责收集、汇总、分析和发布本省互联网网络安全信息工作。

11月,海南互联网应急中心共接收各基础运营企业、增值运营企业、网络安全企业等信息通报工作成员单位提供的网络安全月度信息汇总表7份。各运营企业相关网络安全责任人应密切关注本单位运营网络的安全情况,积极做好网络安全事件信息报送工作。

2.开展木马僵尸感染主机清理工作

11月,海南互联网应急中心共向各运营企业下发了968条感染僵尸木马的IP数据,27条僵尸木马病毒控制端IP数据,207条感染蠕虫病毒的IP数据;后门IP数据15条。各企业积极配合并进行了处置。海南互联网应急中心针对各企业反馈涉事单位建立了重点单位监测表,进行每日监测,对监测发现的感染情况及时进行通报,并建立联系人机制,提高处置效率。

3.手机病毒处理工作

11月,海南互联网应急中心协调运营企业处置手机病毒107条。运营企业通过短信提醒、免费客户服务热线、网上营业厅或门户网站公告等方式,及时向用户推送手机病毒感染信息和病毒查杀方法及工具,帮助用户了解手机病毒危害及引导用户清除手机病毒,并在手机病毒处置过程中特别注意保护用户隐私。同时,将手机病毒处置结果、用户投诉等情况通报我中心。

4.自主发现网络安全事件处置情况

海南互联网应急中心通过国家中心系统平台,自主监测发现并处理了一些被植入后门和被篡改网页的网络安全事件,经过验证后向相关单位报送网络安全通报,并协助处理。本月共处置恶意代码事件89起,网页篡改事件4起,网站后门事件15起,漏洞事件8起。

附:本月报送和监测的数据导读

附1:网络安全信息报送情况

11月,海南互联网应急中心处理及或向本地区各信息通报工作成员单位报送的网络安全事件共1337起。各类事件信息详细分类统计分别如表1和表2所示。(注:此统计全包括海南互联网应急中心通报数据,另包括企业自查数据)

网络安全事件信息报送类型统计

(2016年11) |

| 事件类型 |

数量 |

| IP业务 |

0 |

| 基础IP网络 |

9 |

| 运营企业自有业务系统 |

0 |

| 域名系统 |

0 |

| 公共互联网环境 |

1328 |

| 合计 |

1337 |

表1:网络安全事件信息报送类型统计

| 事件类型 |

数量 |

| 计算机病毒事件 |

0 |

| 蠕虫事件 |

207 |

| 木马事件 |

27 |

| 僵尸网络事件 |

968 |

| 域名劫持事件 |

0 |

| 网络仿冒事件 |

0 |

| 网页篡改事件 |

4 |

| 网页挂马事件 |

0 |

| 拒绝服务攻击事件 |

0 |

| 后门漏洞事件 |

15 |

| 非授权访问事件 |

0 |

| 垃圾邮件事件 |

0 |

| 其他网络安全事件 |

107 |

| 合计 |

1328 |

表2:公共互联网环境事件信息报送类型统计

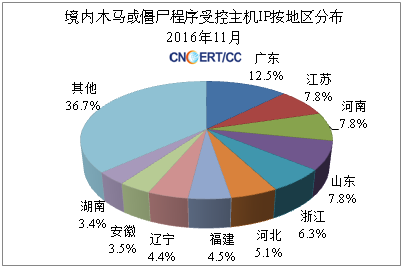

附2:木马僵尸监测数据分析

1、木马僵尸受控主机的数量和分布

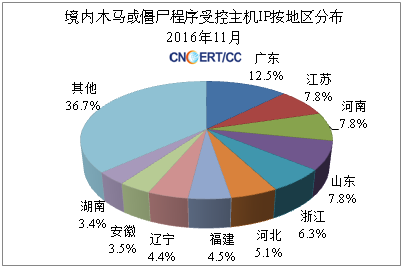

2016年11月,监测发现我国大陆地区446141个IP地址对应的主机被其他国家或地区通过木马程序秘密控制,与上月的999398个相比减少了55.36%,其分布情况如图1所示。其中,海南省10213个(占全国2.29%),全国排名第26位。

图1:中国大陆木马或僵尸受控主机IP按地区分布

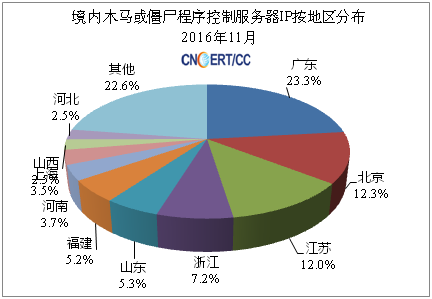

2、木马僵尸控制服务器的数量和分布

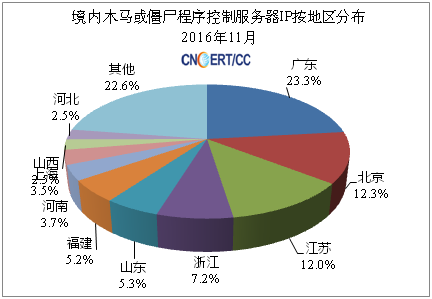

2016年11月,监测发现我国大陆地区2701个IP地址对应的主机被利用作为木马控制服务器,与上月的12073个相比减少了77.63%,其分布情况如图2所示。其中,海南省21个(占全国0.78%),全国排名第20位。

图2:中国大陆木马或僵尸控制服务器IP按地区分布

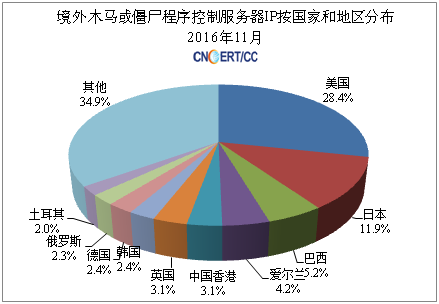

3、境外木马控制服务器的数量和分布

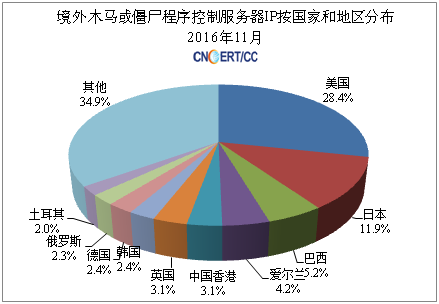

2016年11月,秘密控制我国大陆计算机的境外木马控制服务器IP有5909个,与上月的7608个相比减少了22.33%,主要来自美国、日本等国家,具体分布如图3所示。

图3:通过木马或僵尸程序控制中国大陆主机的境外IP按国家和地区分布

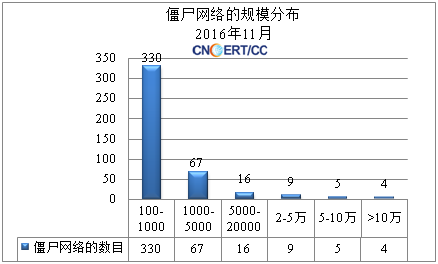

4、木马僵尸网络规模分布

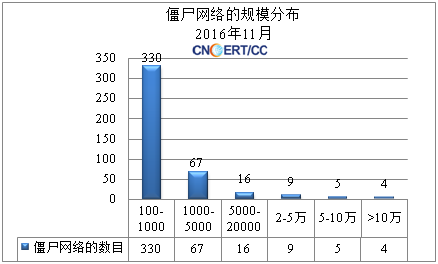

在发现的僵尸网络中,规模大于5000的僵尸网络有34个,规模在100-1000的有330个,规模在1000-5000的有67个,分布情况如图4所示。

图4:僵尸网络的规模分布

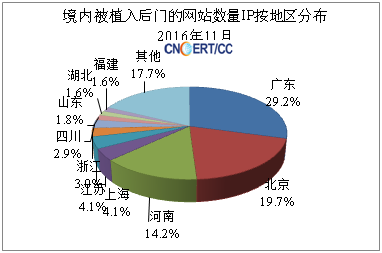

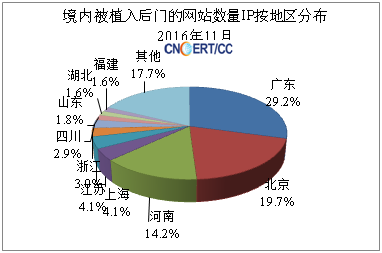

附3:境内被植入后门的网站按地区分布

2016年11月,监测发现我国大陆地区5283个网站被植入后门程序,其分布情况如图5所示。其中,海南省13个(占全国0.25%),排全国第28位。

图5:境内被植入后门的网站按地区分布

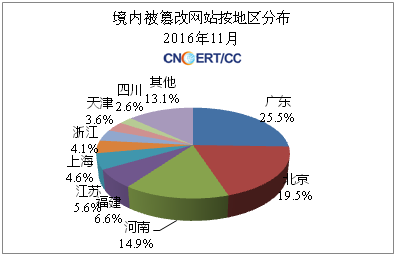

附4:网页篡改监测数据分析

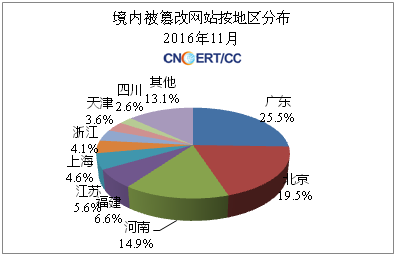

2016年11月,我国大陆地区被篡改网站5294个,与上月的4524个相比有所增加;其中,海南省3个(占全国0.06%),排名第27位。具体分布如图6所示。

图6:境内被篡改网站按地区分布

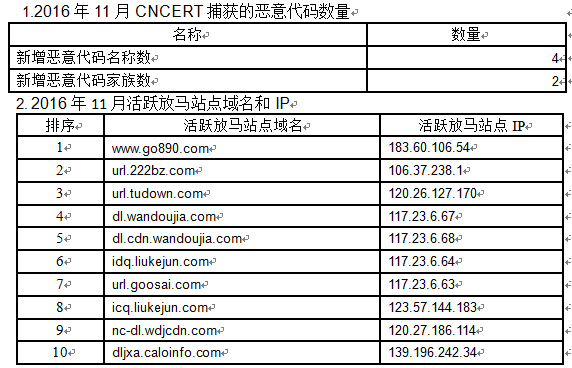

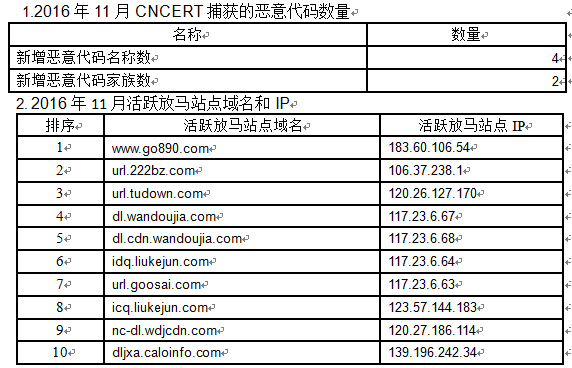

附5:恶意代码数据分析

2016年11月,恶意代码捕获与分析系统监测得到的放马站点统计。

附6:重要漏洞与重要事件处置公告

2016年12月,CNVD整理和发布以下重要安全漏洞信息。同时提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。(更多漏洞信息,请关注CNVD官方网站:www.cnvd.org.cn)

关于OpenSSH存在多个漏洞安全公告。

安全公告编号:CNTA-2016-0066

近日,国家信息安全漏洞共享平台(CNVD)收录了OpenSSH的多个漏洞(CNVD-2016-12688、CNVD-2016-12687、CNVD-2016-12686、CNVD-2016-12684,对应CVE-2016-10009、CVE-2016-10010、CVE-2016-10011、CVE-2016-10012)。综合利用上述漏洞,攻击者可执行任意代码,提升权限至root权限,获取本地敏感信息泄露,绕过某些安全限制执行未经授权的操作。

一、漏洞情况分析

OpenSSH(OpenBSDSecure Shell)是OpenBSD计划组所维护的一套用于安全访问远程计算机的连接工具。

(一)OpenSSH远程代码执行漏洞(CNVD-2016-12688)

由于ssh-agent密钥管理器进程默认不启动,只在多主机间免密码登录时才会用到,当攻击者可以控制转发的agent-socket(在运行sshd服务的主机上)并且有client主机文件系统的写入权,攻击者就可以在client主机上执行任意代码,利用失败可导致拒绝服务条件。CNVD对该漏洞的综合评级为“中危”。

(二)OpenSSH特权提升漏洞(CNVD-2016-12687)

当特权分离被禁用时,转发Unix-domain套接字将由拥有“root”权限的sshd(8)创建。攻击者利用漏洞可将权限提升至root权限。CNVD对该漏洞的综合评级为“高危”。

(三)OpenSSH本地信息泄露漏洞(CNVD-2016-12686)

由于权限分离子进程函数realloc()可泄露主机私钥,本地攻击者利用漏洞可获取敏感信息,可发起进一步攻击。CNVD对该漏洞的综合评级依次为“低危”。

(四)OpenSSH安全绕过漏洞(CNVD-2016-12684)

由于预认证压缩支持所使用的共享内存管理器存在一个界限检查,可以省略一些优化编译器。攻击者可特权监控沙箱的权限分离过程,攻击者利用漏洞可绕过某些安全限制执行未经授权的操作,可发起进一步的攻击。CNVD对该漏洞的综合评级依次为“低危”。

二、漏洞影响范围

漏洞影响OpenSSH<7.4版本。上述漏洞中影响较为严重的是OpenSSH远程代码执行漏洞(CNVD-2016-12688,对应CVE-2016-10009),该漏洞的成功利用需要有一定的前提条件,但不排除未来有可能出现大规模利用的可能。根据CNVD秘书处日常处置案例经验,除了直接安装部署OpenSSH的主机服务器外,有较多的网络设备包括网络安全设备(VPN、防火墙、路由器等)也集成有OpenSSH的应用。

三、漏洞修复建议

目前,厂商已发布漏洞修复程序,用户可将程序升级至7.4版本。