一、我省本月网络安全总体情况

2017年6月,我省互联网网络安全状况整体评价为良,木马僵尸等反映网络安全状况的部分指数有所减少,其中我省被境外控制的木马僵尸受控主机数量为31417个,较上月7697个有大幅上涨,列全国第28位;我省木马僵尸控制服务器数量为63个,比上月增加20个。从事件的地区分布来看,海口、三亚等地市感染僵尸木马的主机数量较多。本月共监测发现重要信息系统事件5起,网页篡改安全事件4起,重要信息系统漏洞事件11起。每日互联网流量最高值为652G,最低值100G,未发现流量异常情况。我省重要信息系统部门或网站被攻击数量未见明显改善,部分政府网站或系统存被攻击痕迹或被植入后门的现象依然存在,需引起政府和重要信息系统部门高度重视。

二、本月网络安全工作动态

| 网络安全事件信息报送类型统计 (2017年6) |

|

| 事件类型 | 数量 |

| IP业务 | 0 |

| 基础IP网络 | 11 |

| 运营企业自有业务系统 | 0 |

| 域名系统 | 0 |

| 公共互联网环境 | 1412 |

| 合计 | 1423 |

| 事件类型 | 数量 |

| 计算机病毒事件 | 0 |

| 蠕虫事件 | 466 |

| 木马事件 | 43 |

| 僵尸网络事件 | 725 |

| 域名劫持事件 | 0 |

| 网络仿冒事件 | 0 |

| 网页篡改事件 | 4 |

| 网页挂马事件 | 0 |

| 拒绝服务攻击事件 | 0 |

| 后门事件 | 5 |

| 非授权访问事件 | 0 |

| 垃圾邮件事件 | 0 |

| 其他网络安全事件 | 169 |

| 合计 | 1412 |

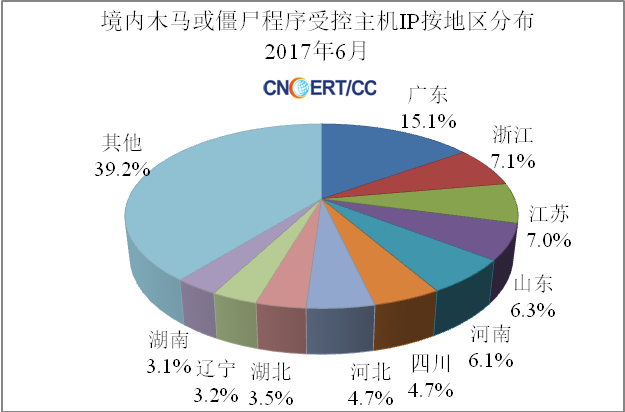

图1:中国大陆木马或僵尸受控主机IP按地区分布

2、木马僵尸控制服务器的数量和分布

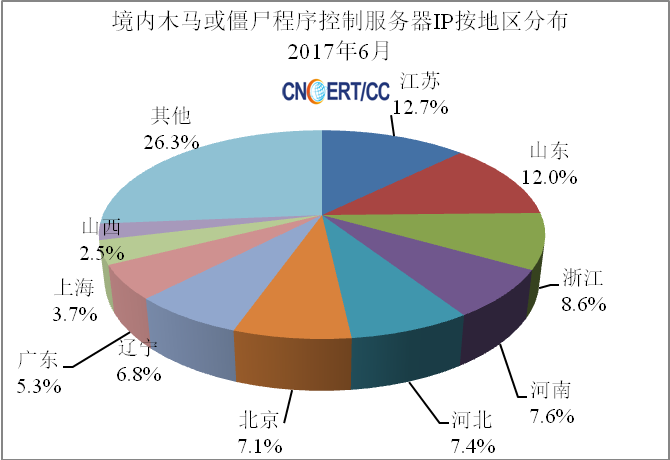

图2:中国大陆木马或僵尸控制服务器IP按地区分布

3、境外木马控制服务器的数量和分布

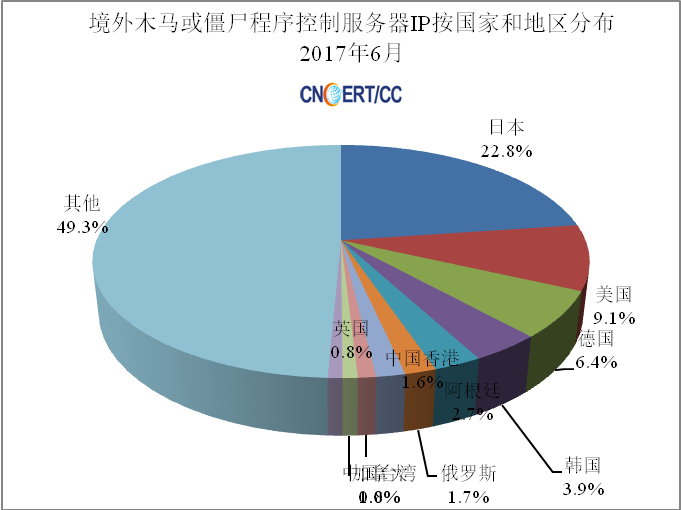

图3:通过木马或僵尸程序控制中国大陆主机的境外IP按国家和地区分布

4、木马僵尸网络规模分布

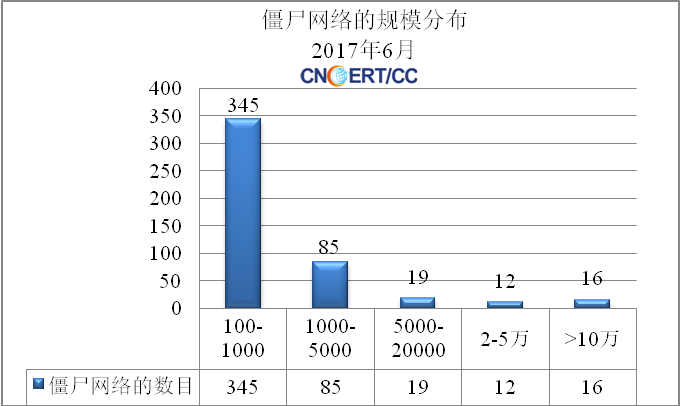

图4:僵尸网络的规模分布

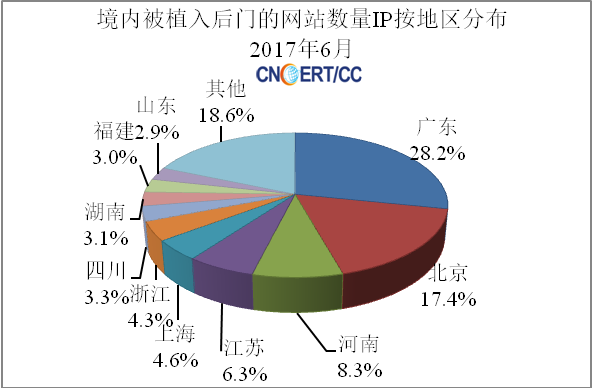

图6:境内被植入后门的网站按地区分布

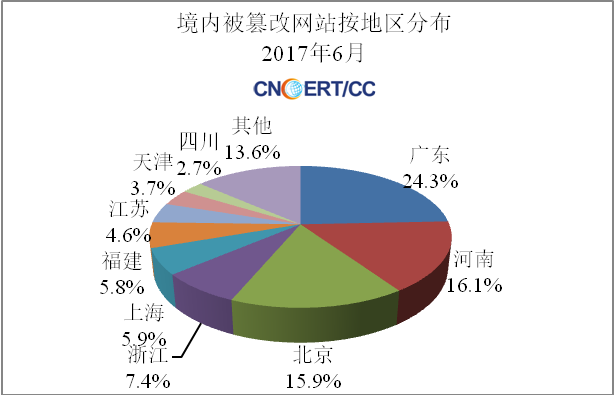

图7:境内被篡改网站按地区分布

| 1.2017年6月CNCERT捕获的恶意代码数量 | |||||||||||||||||||||||||||||||||||

| 名称 | 数量 | ||||||||||||||||||||||||||||||||||

| 新增恶意代码名称数 | 0 | ||||||||||||||||||||||||||||||||||

| 新增恶意代码家族数 | 0 | ||||||||||||||||||||||||||||||||||

| 2. 2017年5月活跃放马站点域名和IP | |||||||||||||||||||||||||||||||||||

|

|||||||||||||||||||||||||||||||||||

关于海康威视与大华股份多款网络摄像机产品存在身份认证绕过与配置文件密码泄露等高危漏洞的安全公告

近期,国家信息安全漏洞共享平台(CNVD)收录了海康威视与大华股份网络摄像机存在身份认证绕过漏洞、配置文件密码泄露等漏洞(CNVD-2017-06977、CNVD-2017-08191、CNVD-2017-08192、CNVD-2017-06997)。综合利用上述漏洞,远程攻击者可利用漏洞提升权限或加密其他用户身份获取敏感信息,并控制网络设备。由于漏洞利用较为简单,有可能被黑客组织利用于传播网络病毒(如:蠕虫)。| 漏洞编号 | 漏洞描述 | 主要影响产品 |

| CNVD-2017-06977、CVE-2017-7921 | 海康威视多个网络摄像机产品存在身份认证不当漏洞,应用程序没有充分或正确地验证用户,则会出现不正确的身份验证漏洞。可能会允许攻击者在系统上升级其权限,并获取敏感信息。 | Hikvision Digital Technology DS-2DFx Series 5.4.5 Build 160928 |

| Hikvision Digital Technology DS-2DFx Series 5.2 build 140805 | ||

| Hikvision Digital Technology DS-2CD63xx Series 5.3.5 Build 160106 | ||

| Hikvision Digital Technology DS-2CD63xx Series 5.0.9 build 140305 | ||

| Hikvision Digital Technology DS-2CD4xx5 Series 5.4 Build 160421 | ||

| Hikvision Digital Technology DS-2CD4xx5 Series 5.2 build 140721 | ||

| Hikvision Digital Technology DS-2CD4x2xFWD Series 5.4 Build 160414 | ||

| Hikvision Digital Technology DS-2CD4x2xFWD Series 5.2 build 140721 | ||

| Hikvision Digital Technology DS-2CD2xx2FWD Series 5.4.4 Build 161125 | ||

| Hikvision Digital Technology DS-2CD2xx2FWD Series 5.3.1 build 150410 | ||

| Hikvision Digital Technology DS-2CD2xx2F-I Series 5.4 build 160530 | ||

| Hikvision Digital Technology DS-2CD2xx2F-I Series 5.2 build 140721 | ||

| Hikvision Digital Technology DS-2CD2xx0F-I Series 5.4 Build 160401 | ||

| Hikvision Digital Technology DS-2CD2xx0F-I Series 5.2 build 140721 | ||

| CNVD-2017-08191、CVE-2017-7923 | 海康威视多款摄像机被发现密码直接保存在配置文件中,攻击者可以利用该漏洞导致用户可提升权限或假冒另一用户的身份,从而访问敏感信息。 | DS-2CD2xx2F-I Series V5.2.0 build 140721 to V5.4.0 Build 160530 |

| DS-2CD2xx0F-I Series V5.2.0 build 140721 to V5.4.0 Build 160401 | ||

| DS-2CD2xx2FWD Series V5.3.1 build 150410 to V5.4.4 Build 161125 | ||

| DS-2CD4x2xFWD Series V5.2.0 build 140721 to V5.4.0 Build 160414 | ||

| DS-2CD4xx5 Series V5.2.0 build 140721 to V5.4.0 Build 160421 | ||

| DS-2DFx Series V5.2.0 build 140805 to V5.4.5 Build 160928 | ||

| DS-2CD63xx Series V5.0.9 build 140305 to V5.3.5 Build 160106 | ||

| CNVD-2017-08192、CVE-2017-7925 | 大华(Dahua)多款数字录像机和IP摄像机被发现密码直接保存在配置文件中,攻击者可利用该漏洞假冒特权用户的身份并获得对敏感信息的访问权。 | DH-IPC-HDBW23A0RN-ZS, DH-IPC-HDBW13A0SN, DH-IPC-HDW1XXX, DH-IPC-HDW2XXX, DH-IPC-HDW4XXX, DH-IPC-HFW1XXX, DH-IPC-HFW2XXX, DH-IPC-HFW4XXX, DH-SD6CXX, DH-NVR1XXX, DH-HCVR4XXX, DH-HCVR5XXX, DHI-HCVR51A04HE-S3, DHI-HCVR51A08HE-S3, and DHI-HCVR58A32S-S2 |

| CNVD-2017-06997、CVE-2017-7927 | 大华(Dahua)的多款网络摄像机存在身份验证漏洞。设备使用用户密码hash值替代密码本身来验证身份,这可能允许攻击者不获得实际密码的情况下绕过身份验证,获得设备权限。 | Dahuasecurity DHI-HCVR58A32S-S2 0 |

| Dahuasecurity DHI-HCVR51A08HE-S3 0 | ||

| Dahuasecurity DHI-HCVR51A04HE-S3 0 | ||

| Dahuasecurity DH-SD6CXX 0 | ||

| Dahuasecurity DH-NVR1XXX 0 | ||

| Dahuasecurity DH-IPC-HFW4XXX 0 | ||

| Dahuasecurity DH-IPC-HFW2XXX 0 | ||

| Dahuasecurity DH-IPC-HFW1XXX 0 | ||

| Dahuasecurity DH-IPC-HDW4XXX 0 | ||

| Dahuasecurity DH-IPC-HDW2XXX 0 | ||

| Dahuasecurity DH-IPC-HDW1XXX 0 | ||

| Dahuasecurity DH-IPC-HDBW23A0RN-ZS 0 | ||

| Dahuasecurity DH-IPC-HDBW13A0SN 0 | ||

| Dahuasecurity DH-HCVR5XXX 0 | ||

| Dahuasecurity DH-HCVR4XXX 0 |

海南省互联网协会版权所有 翻版必究 地址:海口市南沙路47号通信广场 邮编:570206 电话:0898-66502933 传真:0898-66533698 技术支持:海南布谷

Copyright ©2012 HAINAN INTERNET Association. All rights reserved