本报告以CNCERT监测数据和通报成员单位报送数据作为主要依据,对我国互联网面临的各类安全威胁进行总体态势分析,并对重要预警信息和典型安全事件进行探讨。

2017年12月,互联网网络安全状态整体评价为良。主要数据如下:

➣ 境内感染网络病毒的终端数为75万余个;

➣ 境内被篡改网站数量为4130个,其中被篡改政府网站数量为74个;境内被植入后门的网站数量为3029个,其中政府网站有77个;针对境内网站的仿冒页面数量为1349个;

➣ 国家信息安全漏洞共享平台(CNVD)收集整理信息系统安全漏洞1554个,其中,高危漏洞594个,可被利用来实施远程攻击的漏洞有1367个。

网络病毒监测数据分析

2017年12月,境内感染网络病毒的终端数为75万余个。其中,境内近44万个IP地址对应的主机被木马或僵尸程序控制,与上月的近64万个相比下降31.6%;境内近32万个主机IP感染“飞客”蠕虫,与11月的近37万个相比下降13.5%。

2017年12月,境内近44万个IP地址对应的主机被木马或僵尸程序控制,按地区分布感染数量排名前三位的分别是浙江省、河南省、广东省。

木马或僵尸网络控制服务器IP总数为13479个。其中,境内木马或僵尸程序控制服务器IP有2140个,按地区分布数量排名前三位的分别为广东省、北京市、河南省。境外木马或僵尸程序控制服务器IP有13339个,主要分布于美国、日本、韩国。其中,位于美国的控制服务器控制了境内91746个主机IP,控制境内主机IP数量居首位,其次是位于中国香港和荷兰的IP地址,分别控制了境内32685个和21959个主机IP。

2017年12月,CNCERT监测到全球互联网196万余个主机IP地址感染飞客蠕虫,按国家或地区分布感染数量排名前三位的分别是中国大陆、俄罗斯、印度。

境内感染飞客蠕虫的主机IP为近32万个,按地区分布感染数量排名前三位的分别是广东省、浙江省、江苏省。

2017年12月,CNCERT捕获了大量新增网络病毒文件,其中按网络病毒名称统计新增1个,网络病毒家族统计无新增。

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马”的站点下载网络病毒。2017年12月,CNCERT监测发现排名前十的活跃放马站点域名和活跃放马站点IP如下表所示。

表 2017年12月活跃放马站点域名和IP

网络病毒在传播过程中,往往需要利用黑客注册的大量域名。2017年12月,CNCERT监测发现的放马站点中,通过域名访问的共涉及有63个域名,通过IP直接访问的共涉及有69个IP。在63个放马站点域名中,于境内注册的域名数为36个(约占57.1%),于境外注册的域名数为14个(约占22.2%),未知注册商属地信息的有13个(约占20.6%)。放马站点域名所属顶级域名排名前5位的具体情况如下表所示。

网络病毒在传播过程中,往往需要利用黑客注册的大量域名。2017年12月,CNCERT监测发现的放马站点中,通过域名访问的共涉及有63个域名,通过IP直接访问的共涉及有69个IP。在63个放马站点域名中,于境内注册的域名数为36个(约占57.1%),于境外注册的域名数为14个(约占22.2%),未知注册商属地信息的有13个(约占20.6%)。放马站点域名所属顶级域名排名前5位的具体情况如下表所示。

表 2017年12月活跃恶意域名所属顶级域名

网站安全数据分析

2017年12月,境内被篡改网站的数量为4130个,境内被篡改网站数量按地区分布排名前三位的分别是广东省、北京市、河南省。按网站类型统计,被篡改数量最多的是.COM域名类网站,其多为商业类网站;值得注意的是,被篡改的.GOV域名类网站有74个,占境内被篡改网站的比例为1.8%。

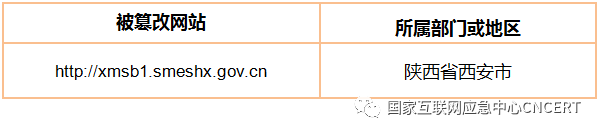

截至12月31日仍未恢复的部分被篡改政府网站如下表所示。

表 截至12月31日仍未恢复的部分政府网站

2017年12月,境内被植入后门的网站数量为3029个,境内被植入后门的网站数量按地区分布排名前三位的分别是广东省、北京市、河南省。按网站类型统计,被植入后门数量最多的是.COM域名类网站,其多为商业类网站;值得注意的是,被植入后门的.GOV域名类网站有77个,占境内被植入后门网站的比例为2.5%。

2017年12月,境外1041个IP地址通过植入后门对境内3029个网站实施远程控制。其中,境外IP地址主要位于美国、俄罗斯和摩洛哥等国家或地区。从境外IP地址通过植入后门控制境内网站数量来看,来自俄罗斯的IP地址共向境内323个网站植入了后门程序,入侵网站数量居首位;其次是来自英国和美国的IP地址,分别向境内288个和241个网站植入了后门程序。

2017年12月,CNCERT共监测到针对境内网站的仿冒页面有1349个,涉及域名1130个,IP地址417个,平均每个IP地址承载3余个仿冒页面。在这417个IP中,98.8%位于境外,主要位于中国香港和美国。

漏洞数据分析

2017年12月,CNVD收集整理信息系统安全漏洞1554个。其中,高危漏洞594个,可被利用来实施远程攻击的漏洞有1367个。受影响的软硬件系统厂商包括Adobe、Cisco、Drupal、Google、IBM、Linux、Microsoft、Mozilla、WordPress等。

根据漏洞影响对象的类型,漏洞可分为操作系统漏洞、应用程序漏洞、WEB应用漏洞、数据库漏洞、网络设备漏洞(如路由器、交换机等)和安全产品漏洞(如防火墙、入侵检测系统等)。本月CNVD收集整理的漏洞中,按漏洞类型分布排名前三位的分别是应用程序漏洞、WEB应用漏洞、网络设备漏洞。

网络安全事件接收与处理情况

2017年12月,CNCERT收到国内外通过电子邮件、热线电话、网站提交、传真等方式报告的网络安全事件9456件(合并了通过不同方式报告的同一网络安全事件,且不包括扫描和垃圾邮件类事件),其中来自国外的事件报告有14件。

在9456件事件报告中,排名前三位的安全事件分别是网页仿冒、漏洞、恶意程序。

对国内外通过电子邮件、热线电话、传真等方式报告的网络安全事件,以及自主监测发现的网络安全事件,CNCERT每日根据事件的影响范围和存活性、涉及用户的性质等因素,筛选重要事件进行协调处理。

2017年12月,CNCERT以及各省分中心共同协调处理了9407件网络安全事件。各类事件处理数量中漏洞、恶意程序类事件处理数量较多。

本月重点网络安全信息

12月,国家信息安全漏洞共享平台(CNVD)收录了惠普笔记本电脑键盘驱动存在的记录器后门漏洞 。攻击者利用该漏洞可以监视用户并获取敏感信息。 CNVD对该漏洞的综合评级为“高危”。 惠普已经发布了数百个笔记本的驱动程序更新,以删除攻击者可能作为键盘记录器组件被滥用的调试代码,详情请参考官网链接:https://support.hp.com/us-en/document/c05827409

12月,国家信息安全漏洞共享平台(CNVD)收录了 Apache Synapse远程代码执行漏洞 。攻击者可利用上述漏洞通过注入特制的序列化对象远程执行代码。CNVD对上述漏洞的综合评级为“高危”。 Apache Synapse官方已经发布了最新的3.0.1版本修复该漏洞,请受影响的用户尽快升级到最新版本:http://synapse.apache.org/download/3.0.1/download.cgi。

12月,国家信息安全漏洞共享平台(CNVD)收录了GoAhead Web Server远程代码执行漏洞 。攻击者可利用上述漏洞使用特殊的参数名称如LD_PRELOAD劫持libc库,从而导致远程代码执行。 GoAhead官方已发布安全更新公告,并发布了最新版3.6.5对该漏洞进行了修复。CNVD强烈建议受影响的用户尽快升级到最新版本进行防护:https://github.com/embedthis/goahead/releases。

12月,国家信息安全漏洞共享平台(CNVD)收录了WebLogic Server WLS 组件远程命令执行漏洞 。远程攻击者利用该漏洞通过发送精心构造的 HTTP 请求,获取目标服务器的控制权限。近期,由于漏洞验证代码已公开,漏洞细节和验证利用代码疑似在小范围内传播,近期被不法分子利用出现大规模攻击尝试的可能性极大。CNVD对该漏洞的综合评级为“高危”。 厂商已经发布了修复补丁,强烈建议及时更新:http://www.oracle.com/technetwork/security-advisory/cpuoct2017-3236626.html。

海南省互联网协会版权所有 翻版必究 地址:海口市南沙路47号通信广场 邮编:570206 电话:0898-66502933 传真:0898-66533698 技术支持:海南布谷

Copyright ©2012 HAINAN INTERNET Association. All rights reserved